WannaCry爆发六年,勒索病毒为何“不降反升”成为头号威胁?

知名企业遭遇勒索攻击的事件近年来频频发生,并且不断刷新赎金记录。

今年四月,肯德基、必胜客的母公司因为遭遇勒索病毒,被迫关闭了 300 多家快餐厅。而在不久前,国内某知名车企也遭遇黑客攻击,被勒索数百万美元等额比特币,并引发舆论关注。

距离“WannaCry”勒索病毒爆发六年之久的今天,为什么勒索攻击有增无减,成为网络安全的最 大威胁之一?企业遭遇勒索该不该交赎金?面对勒索攻击是否有“特 效药”?

腾讯安全、腾讯标准的专家团队在此前参编的《勒索软件防护发展报告》中,梳理了勒索病毒历年来的数据情况、发展态势,或许可以解答上述问题。

六年间勒索病毒不减反增

成为“头号威胁”

2017 年 5 月 12 日,一种名为“WannaCry”的勒索病毒席卷全球,引发网络安全“地震”。一时间,全球至少 150 个国家、 30 万名用户中招,金融、能源、医疗等关键领域受创,损失高达 80 亿美元。

事件发生后,各国各地政府相继颁布实施了网络安全相关法规,部分企业也加大了对网络安全建设的投入,特别是针对勒索病毒的防范。

然而,六年间,勒索病毒的攻击形式和传播渠道也在不断发生着变化。据相关数据统计,仅 2022 年上半年 6 个月,全球就记录了2. 361 亿次勒索攻击,在全球造成的损失更是超过 200 亿美元;此外,近年来企业面临的“解钥”赎金亦是逐年增 高, 2017 年的WannaCry勒索赎金仅为300 美元,而目前勒索者要求企业支付的赎金则动辄几百万美元。据相关报告预测,勒索攻击损害还将从 2015 年的3. 25 亿美元增长到 2031 年的 2650 亿美元。

多年的演变,勒索病毒经历了萌芽期、发展期,正式进入高发期,以其隐匿性、传播性、破坏性,已经成为企业面临的“头号威胁”。80%的企业管理者认为勒索病毒是对网络安全的最 大威胁。

回看过去几年,勒索病毒发展主要呈现这些特点:从过程看,勒索病毒攻击流程各个阶段日益专业化,且黑色产业链逐渐呈现层次分明、分工明确的特点;从方式看,勒索病毒的攻击手段趋于多样化,钓鱼邮件逐渐成为主要入侵方式;从结果看,勒索病毒规模、影响以及破坏效果均呈扩大趋势,甚至可直接攻击关键基础设施导致企业关键业务中断,从而遭受巨大损失。

此前,丰田汽车零部件供应商就曾因受到“勒索病毒”攻击而系统瘫痪,随后丰田汽车便暂停了日本 14 家工厂的 28 条生产线的运行,受本次停产事件影响,丰田汽车预计损失的产量约占丰田汽车日本产量的5%。

“WannaCry”勒索病毒的爆发没有敲响警钟,反而让勒索病毒演变进化,勒索攻击愈演愈烈。对此,腾讯安全专家刘现磊认为,勒索攻击事件在全球各地频频发生,可归因于几个方面:一是企业内部基础设施建设不完善,拥抱数字化转型后缺少有效的安全防护措施,许多重点行业仍存在高危漏洞;二是高额赎金成为网络攻击者极 高的犯罪动力;三是远程办公的趋势大大增加了风险的暴露面。

勒索攻击呈现专业化趋势

供应链将成为重要入口

随着勒索攻击专业化、团队化运作,勒索攻击逐渐发展出新的发展态势。

对于勒索病毒的未来发展,《勒索软件防护发展报告》和《 2023 年产业互联网安全十大趋势》在报告中做出了相关研判。

在勒索方式上,勒索病毒开始往双重勒索或者多重勒索方面演进。攻击者在运行勒索病毒之前先窃取重要数据,因此除了直接索取解密赎金之外,还可以通过威胁将数据披露到暗网或者公诸于众等方式加大受害者的压力。

在攻击手法上,将有越来越多的勒索攻击是通过“勒索病毒”+“供应链漏洞”的结合,加之勒索软件即服务(RaaS)等黑灰产工业化、专业化程度提升,勒索攻击门槛进一步降低、影响面指数级扩大,或对不同行业、不同体量的企业造成严重危害。

此外,企业网络安全的“木桶效应”也将越发明显。当更多企业打通上下游数据链条、合作程度加深,产业链安全防护能力将取决于产业链中安全最薄弱环节的企业。也就是说,未来供应链攻击将成为勒索病毒攻击的重要入口。

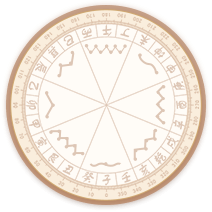

2022 年我国勒索软件入侵方式分布

勒索病毒没有“特 效药”

提升“安全免疫力”才是长久之计

由于勒索病毒攻击具有强对抗性,并没有一种方法可以单独有效解决,这也导致应对勒索攻击应是全面的防护体系才能予以应对。在此背景下,传统勒索病毒攻击防护已效率不足,企业和组织必须推陈出新,构建完善的防护体系。

腾讯安全专家刘现磊建议,企业应基于事前、事中、事后,构建纵深的全流程防护体系,实现事前的防护、勒索事件发生后的持续监测、以及事后持续检测、快速响应以及安全加固。

腾讯安全专家刘现磊

面对严峻复杂的勒索攻击态势,腾讯安全凭借多年在零信任安全领域积累的实践经验和技术优势,沉淀出了一套解决方案。

腾讯零信任iOA独 家结合传统终端安全在勒索病毒防护上的经验积累,融入到零信任安全体系中,可以从事前、事中、事后三个环节实现降低入侵几率、防御攻击入口、阻断加密行为、备份重要文档的可控、可防、可监测、可还原的勒索病毒防护目标。

此外,对于勒索攻击最常采用的邮件钓鱼,腾讯安全NDR可通过流量侧感知到勒索攻击各个阶段的流量信息,将攻击流程拆分、分析,全面掌握内网勒索病毒的影响范围。目前腾讯安全NDR已支持超过 1000 种勒索病毒和 500 多类勒索病毒赎金文件的检测,覆盖所有流行勒索病毒家族,并提供一键阻断风险资产连接攻击者C&C服务器。

从长远来看,勒索病毒没有“特 效药”可以一劳永逸,企业仍需提升自身的“数字安全免疫力”,结合自身特点构建完善的安全防护体系,提升安全前置能力,同时提高员工安全意识和保障供应链安全,才是抵御勒索攻击的长久之计。